BÚSQUEDAS SIMILARES

FILTRAR POR TEMÁTICA

TAGS DE BÚSQUEDA

contr

.blogsOrden: Relevancia | Fecha

Mostrando 73 a 80 de 123 resultado/s Echarle huevos

por Pensamiento Vagabundo · Actualidad » Pensamiento Vagabundo · 30.10.2024 19:35(Fotos: EFE)Decimos lt;em>el problema vasco como quien dice: la definición de los agujeros negros, las controversias de la física cuántica o la biología molecular de la carcinogénesis. Pero este vídeo que han colocado en You Tube los valientes luchadores...Ejemplo MVC en PHP

por ArgenCODE · Tecnología » ArgenCODE · 30.10.2024 15:35Implementación básica del patrón Modelo Vista Controlador (MVC) en PHP utilizando OOP. MVC es un patrón de diseño que implementa tres capas con el objetivo de separar la interfaz de usuario, las reglas de negocio y el acceso a los datos. Aquellos que no...Mudanza

por REST IN PEACE · Tecnología » REST IN PEACE · 30.10.2024 11:35Me mudé. Si alguien sigue entrando por aquí, ahora puede encontrarme en: www.gerardotaker.com...The Travelling Circus

por La Levedad Y El Sumo. Y La Oveja · Deportes » La Levedad y el Sumo. Y la oveja · 30.10.2024 11:35Encontré esto. Tal vez no signifique nada para ti pero el leerlo me hace sentir nostalgia. Haz click y ojalá lo leas todo: The Travelling Circus Bah, creo que esto es sólo para mí. Tschüss, por si acaso....Canalblog. Noticias sobre tecnología.

por New ShowTime · Ocio » New ShowTime · 30.10.2024 03:35Buenas noches a todo el mundo.¿Estáis aburridos de visitar siempre las mismas páginas sobre nuevas tecnologías? Si es así os presento una nueva alternativa. Canalblog.En Canal Blog encontrarás lo último del mercado de la alta tecnología ¡incluso si aún no...El PSOE contraataca con un vídeo sobre la gestión de la tregua del 98 por el PP

El canal de televisión del PSOE al que se accede por Internet ha elaborado un video de más de 18 minutos de duración en el que se hace un repaso a la forma en la que el Gobierno de José María Aznar gestionó la tregua del 98. Además de declaraciones de Azn...Qué es el phishing y cómo protegerse contra él

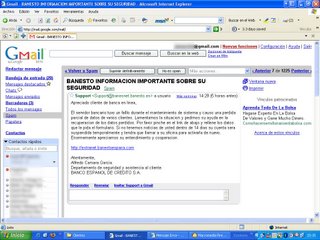

El spam toma varias formas, por ejemplo, se puede presentar en forma de mensajes fraudulentos. Este tipo de envío masivo se denomina "spoofing" (suplantación de identidad) o "password phishing" (suplantación de identidad para obtener contraseñas).Se trata...Vulnerabilidades

por Blog De Informatica · Negocios » Blog de informatica · 29.10.2024 19:35En el ámbito profesional la seguridad nos preocupa desde hace mucho tiempo. Pero hoy en día es más que habitual, encontrarnos noticias en los medios de comunicación haciendo referencia a sucesos relacionados con fallos de seguridad. Esto ha llevado, a qu...